什么是勒索软件?| 勒索软件的含义

勒索软件是一种恶意软件,它会锁定计算机文件,直到受害者支付赎金。

学习目标

阅读本文后,您将能够:

- 定义勒索软件

- 说明勒索软件的运作方式

- 描述勒索软件防护技术

- 著名勒索软件攻击清单

复制文章链接

什么是勒索软件?

勒索软件是一种恶意软件,它会锁定文件并持有它们以要求赎金。勒索软件可以迅速传播到整个网络,在某些情况下,感染会传播到属于不同组织的多个网络。只有当受害者支付赎金时,控制勒索软件的个人或团体才会解锁文件。

想象一下,Chuck 偷了 Alice 的笔记本电脑,把它锁在他的保险箱里,并告诉她只有付给他 200 美元才能拿回它。这本质上就是勒索软件团体的运作方式——只是他们没有将计算机带走并锁定,而是以数字方式进行。

防止勒索软件感染的策略包括扫描所有文件和网络流量以查找恶意软件、过滤 DNS 查询、使用浏览器隔离来防止攻击,以及对用户进行信息安全最佳实践培训。虽然没有任何勒索软件预防策略是万无一失的,但维护所有数据的备份可以帮助企业更快地从勒索软件攻击中恢复。

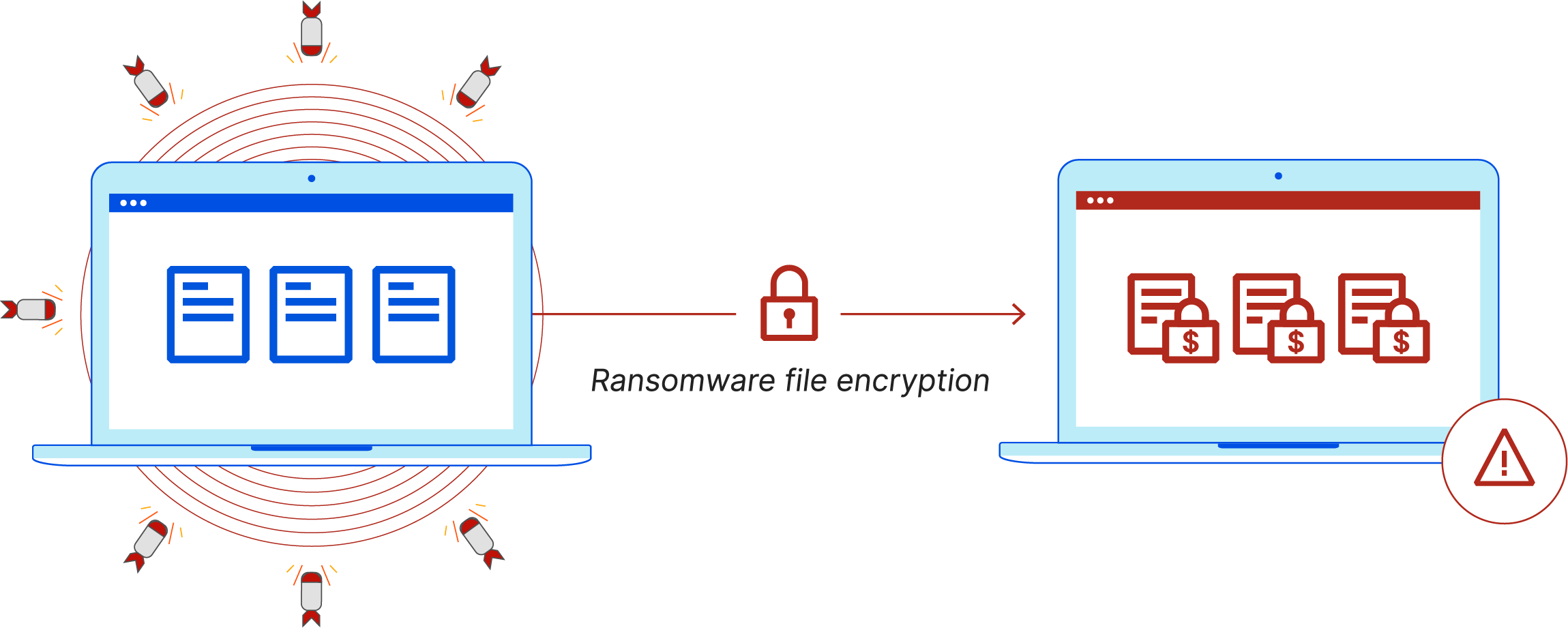

勒索软件如何运作?

典型的勒索软件攻击遵循以下基本步骤:

- 勒索软件在设备或网络上建立一个立足点。

- 它对其发现的任何文件进行加密。

- 它显示一个要求付款以解密文件的信息。

加密是对数据进行加扰的过程,以便只有拥有加密密钥的各方才能读取数据,他们可以使用该密钥来逆转加密。加密的逆转称为解密。

加密一直被用于合法目的,是互联网上安全性和 隐私的一个重要因素。但是,勒索软件团体恶意使用加密,阻止任何人打开和使用加密的文件,包括文件的合法所有者。

想象一下,Chuck 没有偷走 Alice 的笔记本电脑,而是将她所有的文件翻译成她无法阅读的语言。这类似于勒索软件环境中的加密——Alice 仍然可以访问这些文件,但她无法读取或使用它们。从本质上讲,在她找到翻译它们的方法之前,这些文件等同于不存在。

但与翻译语言不同,如果没有加密密钥,解密数据几乎是不可能的。攻击方将密钥保留在自己手中,这就是他们要求付款所需的筹码。

赎金要求的共同特点

通常,赎金要求带有时间限制:在某个截止日期之前付款,否则文件将保持永久加密状态。随着时间的推移,价格可能会上涨。

勒索软件团体希望受害者的付款难以追溯到他们。出于这个原因,这些团体经常要求通过加密货币或其他执法部门难以追踪的方式付款。

支付赎金后,攻击者要么远程解密文件,要么向受害者发送解密密钥。一般来讲,在支付赎金后,攻击者几乎总是会解密加密数据或提供密钥。遵守他们解锁数据的承诺符合攻击者的利益。如果没有这一步,未来的勒索软件受害者将停止支付赎金,因为他们知道这将无济于事,攻击者也无法再得到钱。

勒索软件的主要类型有哪些?

- “Crypto”或加密勒索软件:这是最常见的类型。它的功能如上所述。

- Locker ransomware:这种类型的勒索软件不是加密数据,而是简单地将用户锁定在他们的设备之外。

- Doxware:Doxware 复制敏感的个人数据,并威胁称如果受害者不支付费用要就将其曝光。Doxware 通常不对数据进行加密。

一种相关形式的恶意软件是“恐吓软件”。恐吓软件向用户显示一条消息,声称他们的设备感染了恶意软件并要求付费才能将其删除。当安装在设备上时,恐吓软件可能会持续存在且难以删除。尽管它可能会锁定受害者的计算机,但它通常不会像勒索软件那样持有文件和数据进行勒索。

勒索软件如何进入设备或网络?

攻击者使用多种方法传播勒索软件,但最常见的是,他们使用一种称为“特洛伊木马”的恶意软件。木马是伪装成其他东西的恶意文件(就像神话中的特洛伊木马伪装成希腊军队一样)。用户必须执行木马才能工作,而勒索软件组可以通过多种方式诱使他们这样做:

- 社会工程学。通常,恶意文件会伪装成无害的电子邮件附件,勒索软件团伙会发送有针对性的电子邮件,使收件人认为他们需要打开或下载恶意附件。

- 路过式下载。路过式下载是在打开网页时自动导致文件下载。路过式下载发生在受感染的网站或由攻击者控制的网站上。

- 感染用户下载和安装的看似合法的应用程序。攻击者可能会入侵用户信任的应用程序,导致打开该应用程序也会安装恶意软件。

- 创建实际上恶意的虚假应用程序。有时,攻击者甚至会将其恶意软件伪装成反恶意软件。

众所周知,攻击者会利用漏洞来创建传播到整个网络(甚至是多个网络)的蠕虫,而无需用户采取任何行动。在 2017 年美国国家安全局开发的漏洞利用被泄露给公众后,一种勒索软件蠕虫 WannaCry 利用该漏洞几乎同时感染了超过 200,000 台计算机。

无论使用哪种方法,目标都是将恶意文件(也称为恶意负载)放到设备或网络上。一旦执行,恶意负载就会加密受感染系统上的文件。

在这样做之前,它可能会与攻击者的命令和控制 (C&C) 服务器通信以接收指令。有时,攻击者会等待合适的时机发送命令来加密文件,这样勒索软件就可以在设备或网络上保持不活动状态并且数天、数周甚至数月不被检测到。

勒索软件攻击的成本

一份报告称,勒索软件受害者支付的平均价格超过 300,000 美元。另一份报告发现,包含勒索成本、业务损失和其他因素在内的勒索软件攻击平均总成本接近 200 万美元。

2020 年,一个消息来源估计,在过去的 12 个月里,勒索软件造成的经济损失超过了 10 亿美元,尽管实际成本可能要高得多,因为考虑到损失的服务,以及受害者可能在没有公开宣布的情况下支付了赎金。

犯罪分子进行勒索软件攻击有巨大的经济动机,因此勒索软件可能仍然是一个重要的安全问题。

据估计,95% 支付赎金的组织事实上可以拿回他们的数据。然而,支付赎金可能是一个有争议的决定。这样做涉及到向犯罪分子提供资金,使他们能够进一步资助其犯罪企业。

移除勒索软件

在某些情况下,有可能在不支付赎金的情况下从设备中移除勒索软件。受害者可以尝试执行以下步骤:

- 隔离受感染的机器,将其与所有网络断开。

- 使用反恶意软件扫描并删除恶意文件。

- 从备份中恢复文件或使用解密工具来解密文件。

然而,这些步骤在实践中往往难以执行,尤其是当整个网络或数据中心都已被感染时,隔离受感染设备为时已晚。许多类型的勒索软件是持久的,可以自我复制或以其他方式抵抗删除。如今,许多勒索软件组织都使用高级加密形式,如果没有密钥,几乎不可能进行解密。

防范勒索软件

由于勒索软件移除极其困难,因此更好的方法是先尝试预防勒索软件感染。以下是一些有用的策略:

- 反恶意软件可以扫描所有文件以确保它们不是恶意的且不包含勒索软件(这无法检测出勒索软件的所有种类)。

- DNS 过滤可以阻止用户加载不安全的网站,并可能阻止恶意负载与攻击者的 C&C 服务器进行通信。

- 浏览器隔离可以关闭几个可能的攻击载体,包括路过式下载。

- 电子邮件安全过滤器可以标记可疑的电子邮件和附件。

- IT 团队可以限制设备上能够安装的应用程序类型,以防止用户意外安装恶意软件。

- 安全团队可以训练用户识别可疑电子邮件,避免点击不受信任的链接和加载不安全的网站,并只安装安全和受信任的应用程序。

即使使用这些方法,也无法 100% 预防勒索软件,就像无法 100% 预防任何威胁一样。

企业可以采取的最重要步骤是备份他们的数据,这样如果发生感染,他们可以切换到备份,而不必支付赎金。

有哪些著名的勒索软件攻击?

- CryptoLocker(2013 年):使用 CryptoLocker 特洛伊木马的勒索软件攻击发生在 2013 年 9 月至 2014 年 5 月,并感染了数十万个系统。CryptoLocker 主要通过恶意电子邮件附件传播。据估计,攻击者在攻击被关闭之前赚取了大约 300 万美元。

- WannaCry(2017 年):WannaCry 是一种勒索软件蠕虫,它利用名为 EternalBlue 的漏洞利用程序在计算机之间传播; 最初,这个漏洞是由 NSA 开发的。 2017 年 5 月 12 日,WannaCry 感染了 150 个国家的超过 200,000 台计算机,直到一名安全研究人员发现了如何关闭恶意软件。美国和英国后来确定攻击来自朝鲜。

- NotPetya(2017 年):NotPetya 是早期恶意软件 Petya 的变种。NotPetya 感染了整个欧洲和美国的组织,俄罗斯和乌克兰受影响尤为严重。

- Ryuk(2018 年):Ryuk 勒索软件主要用于针对大型企业。它的经营者向受害者索要巨额赎金。FBI 估计,Ryuk 背后的攻击者在 2018 年和 2019 年获得了超过 6100 万美元的赎金。截至 2021 年,Ryuk 仍在使用中。

- Colonial Pipeline 攻击(2021 年):美国最大的燃料管道在 2021 年 5 月被勒索软件攻击关闭。联邦调查局声称,一个名为 DarkSide 的勒索软件团伙是这次攻击的幕后黑手。

什么是 DDoS 勒索攻击?

与勒索软件攻击类似,DDoS 勒索攻击本质上是一种勒索尝试。攻击者威胁要对一个网站或网络进行 DDoS 攻击,只有收到付款才不发动攻击。在某些情况下,攻击者可能先开始 DDoS 攻击,然后要求付款。DDoS 勒索攻击可以由 DDoS 缓解供应商(如 Cloudflare)阻止。

阅读有关勒索型 DDoS 的详细信息。

Cloudflare 是否有助于防止勒索软件攻击?

Cloudflare 产品杜绝了几种会导致勒索软件感染的威胁手段。Cloudflare DNS 过滤阻止不安全的网站。Cloudflare 浏览器隔离预防路过式下载(drive-by download,又称“网页挂马”)和其他基于浏览器的攻击。最后,零信任架构有助于防止勒索软件在网络内传播。