什么是影子 IT?

当员工在未经批准的硬件或软件上访问和共享数据时,就会出现影子 IT,使组织面临风险。

学习目标

阅读本文后,您将能够:

- 定义影子 IT

- 说明影子 IT 带来的风险

- 了解有效管理影子 IT 的策略

复制文章链接

什么是影子 IT?

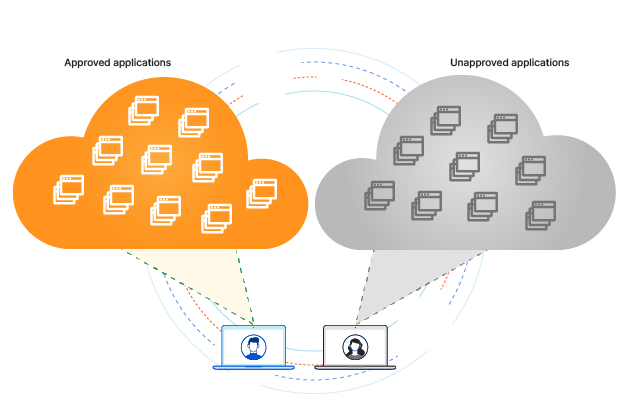

“影子 IT”是指在组织内未经批准使用软件、硬件或其他系统和服务,而该组织的信息技术 (IT) 部门往往并不知情。与标准的 IT 基础设施不同,影子 IT 并非由组织内部进行管理。

影子 IT 可能以不同的方式进入组织,但通常是通过下面两个操作之一而发生:

- 使用未经批准的工具访问、存储或共享公司数据。例如,如果一个组织仅批准了 Google Workspace 用于文件共享,那么员工可能会因选择通过 Microsoft 365 共享文件而将影子 IT 引入公司。

- 以未经授权的方式访问已批准的工具。继续上述示例,如果 IT 部门已批准通过公司管理的帐户使用 Google Workspace,那么员工可能因选择通过未受管理的个人帐户访问 Google Workspace 而将影子 IT 引入公司。

无论影子 IT 的采用是有意还是无意,它都会造成严重的安全问题和成本。它增加了数据泄露、窃取和其他网络攻击的风险,同时阻止了 IT 团队采取关键措施来减少这些可能造成的损害。

为什么用户会采用影子 IT?

鉴于影子 IT 带来的大量安全风险,员工在采用新工具时选择绕过 IT 部门批准的做法似乎很令人惊讶。他们这样做的原因可能包括以下几点:

- 员工没有意识到影子 IT 固有的安全风险。员工可能不是故意要绕过其 IT 部门所实施的控制,而只是不知道他们的行为会损害敏感的企业数据,增加数据泄露和攻击的风险。

- 员工更注重使用未经批准的工具的好处。最适合工作的工具可能不是组织的 IT 部门明确批准的工具。这往往促使员工采用其他服务,从而帮助他们满足特定的业务需求,在市场上获得竞争优势,或更有效地进行协作。

- 员工使用未经批准的工具进行恶意活动。大多数影子 IT 不是为了恶意目的而采用的;然而,一些员工可能会选择采用未经批准的应用程序和工具,以窃取数据、访问机密信息或给组织带来其他风险。

影子 IT 有哪些风险?

虽然影子 IT 可能会让部分员工更易于完成工作,但它的弊端远远超过了它的好处。如果 IT 团队无法跟踪工具和服务在整个组织中的使用情况,他们可能不知道影子 IT 的渗透程度,也不知道企业数据是如何被访问、存储和传输的。

影子 IT 的使用还导致 IT 团队失去对数据管理和移动的控制。当员工使用未经批准的服务或通过未经批准的方法在批准的服务中工作时,他们可能会在没有 IT 部门适当监督的情况下查看和移动敏感数据。由于缺乏可见性和控制,影子 IT 可能会带来额外的风险,包括以下方面:

- 敏感数据可能被泄露或窃取。攻击者可以利用云托管服务中的配置错误和漏洞,为数据泄露和其他网络攻击打开大门。IT 部门可能对此类攻击并不知情,当攻击针对未经批准(且可能不安全)的应用程序和工具时则尤为如此。而补救这些攻击则可能代价昂贵:在 2020 年的一项研究中,IBM 估计,由云错误配置造成的数据泄露平均花费 441 万美元。

- 组织可能在无意识情况下违反数据合规法律。对于需要遵守数据保护法规(例如,GDPR)的组织来说,他们必须具备跟踪和控制数据处理与共享方式的能力。如果员工使用未经授权的工具来处理敏感数据,他们可能会无意中使其组织面临违反法律的风险,这可能会导致遭受严重的处罚和罚款。

组织如何检测和补救影子 IT?

IT 团队可以采取几个步骤来尽量减少影子 IT 在其组织内的影响:

- 实施影子 IT 检测。使用影子 IT 发现工具可以帮助 IT 团队发现、跟踪和分析员工目前正在使用的所有系统和服务——包括已批准和未批准的系统和服务。然后,IT 团队可以制定政策,根据需要允许、限制或阻止使用这些工具。

- 使用云访问安全代理 (CASB)。CASB 通过捆绑的安全技术,帮助保护云托管应用程序和服务,这些技术包括影子 IT发现、访问控制、数据丢失防护 (DLP)、浏览器隔离等。

- 加强对员工的风险管理培训。员工可能没有意识到影子 IT 的安全风险。对用户进行最佳实践培训:不使用个人电子邮件访问公司资源、公开任何未经批准的硬件和软件使用情况、报告数据泄露等。这可以帮助避免数据泄露或被盗的可能性。

- 与员工就他们需要的工具进行沟通。员工通常知道什么工具最适合他们的工作,但由于预算限制或其他顾虑,他们可能不愿意请求 IT 部门的明确批准。开展此类对话并采取“无责”态度(对于那些可能已经采用影子 IT 的人)有助于培养更开放和更安全的工作环境。

什么是影子 IT 政策?

影子 IT 政策有助于为组织内新硬件和软件的采用、批准和管理建立协议。IT 部门制定这些政策,并可能根据不断变化的安全风险和公司需求对其进行调整。

影子 IT 政策是必须采取的步骤之一,有助于控制和管理组织内的系统和服务,同时避免引入任何未经批准的工具。然而,许多组织仍然没有标准化的影子 IT 政策。在对 1000 名美国 IT 专业人士进行的调查中,Entrust 发现,37% 的受访者表示他们的组织并没有确立使用影子 IT 的明确后果。

Cloudflare 如何防范影子 IT?

Cloudflare 的 Zero Trust 安全性套件有助于 IT 部门轻松发现、编目和管理整个组织中未经批准的工具。了解有关 Cloudflare 如何检测影子 IT 的更多信息。